Продолжим процесс миграции. После того как мы перенесли настройки на сервер Lync можно приступить к установке роли Edge. Вначале необходимо создать Edge-сервер через Topology Builder.

Продолжим процесс миграции. После того как мы перенесли настройки на сервер Lync можно приступить к установке роли Edge. Вначале необходимо создать Edge-сервер через Topology Builder.

Создание Edge-сервера

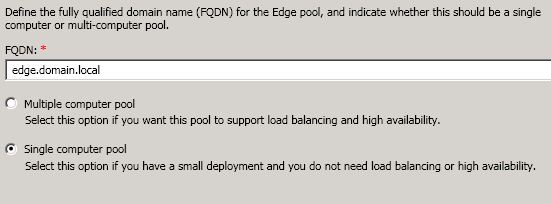

Запускаем Topology Builder, правой кнопкой мыши на Edge Pools в нашем сайте Lync и выбираем New Edge pool. Указываем внутреннее имя будущего Edge-сервера и указываем будет ли это один сервер или пул серверов.

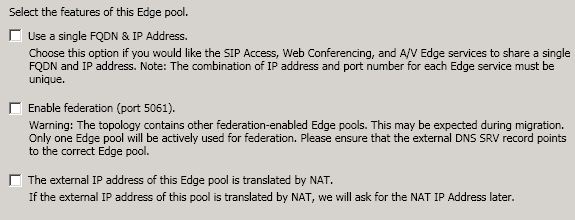

На странице свойств ничего не выбираем. Они будут конфигурироваться дальше, после создания Edge-сервера.

Далее нужно будет указать внешние dns-имена для трёх сервисов Edge-сервера, порты и ip-адреса на внутренних и внешних сетевых картах Edge-сервера. Если сервер будет в dmz – то нужно будет указывать адреса из dmz, а не внешние. К ним будут привязываться сертификаты, поэтому если указать внешние адреса, а на внешних сетевых картах Edge-сервера будут адреса из dmz – то сервисы просто не запустятся, так как сертификаты будут привязаны к неправильным адресам.

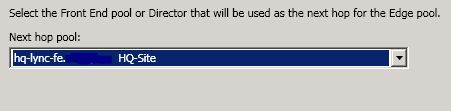

Далее указываем FE-сервер, который мы установили ранее.

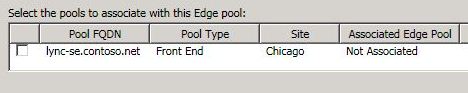

И на закладке привязки FE к Edge – не привязываем будущий Edge к FE. Пока FE будет работать через старый Edge на OCS 2007R2. Поменяем эту настройку позднее.

После этого публикуем изменения в топологии и выгружаем их в zip-файл:

Export-CsConfiguration -FileName "ConfigurationFilePath.zip"

Файл в дальнейшем нужно будет скопировать на будущий Edge-сервер.

Установка Edge-сервера

После установки операционной системы на будущий сервер Edge нужно сконфигурировать его сетевые интерфейсы.

Если у нас в сети периметра есть dns-сервера, то на внешней сетевой карте указываем ip-адрес, маску подсети, гейтвей и dns-сервера. На внутренней сетевой карте указываем ip-адрес, маску подсети и dns-сервера из сети периметра. Через route add -p добавляем маршруты во внутреннюю сеть.

Если у нас в сети периметра нет dns-серверов, то на внешней сетевой карте указываем ip-адрес, маску подсети, гейтвей и dns-сервера провайдера. На внутренней сетевой карте указываем ip-адрес и маску подсети. Через route add -p добавляем маршруты во внутреннюю сеть. Вносим в файд hosts запись для нашего FE-сервера.

Необходимо установить следующее:

- .NET Franework 3.5 SP1

- Обновление 2028827, если Windows 2008 R2

- Обновления 979231 и 2029048, если Windows 2008 SP2

Копируем файл с настройками, выгруженный на FE-сервере.

Запускаем установку основных компонентов сервера Lync. После завершения процесса запускаем Deployment Wizard, выбираем Install or Update Lync Server System и Install Local Configuration Store.

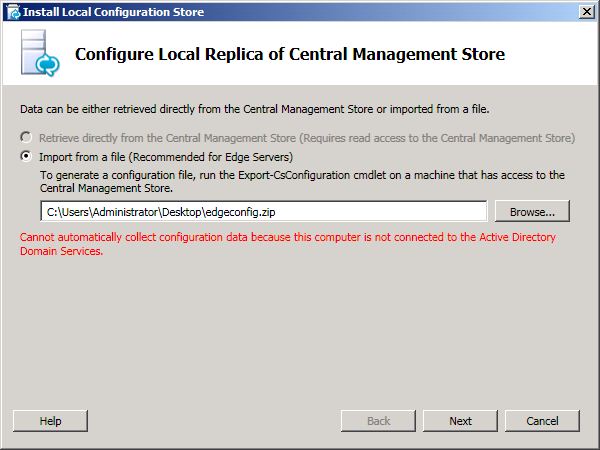

Указываем файл с экспортированными настройками, который будет использоваться в процессе установки:

Лог установки будет примерно следующий:

Checking prerequisite SupportedOS...prerequisite satisfied. Checking prerequisite SupportedOSNoDC...prerequisite satisfied. Checking prerequisite NoUnsupportedSqlRtcLocal...prerequisite satisfied. Checking prerequisite WMIEnabled...prerequisite satisfied. Checking prerequisite NoOtherVersionInstalled...prerequisite satisfied. Checking prerequisite PowerShell2...prerequisite satisfied. Checking prerequisite SqlExpressRtcLocal...installing...success Checking prerequisite VCredist...prerequisite satisfied. Checking prerequisite SqlNativeClient...prerequisite satisfied. Checking prerequisite SqlBackcompat...installing...success Checking prerequisite UcmaRedist...installing...success Installing OcsCore.msi(Feature_LocalMgmtStore)...success > Install Local Configuration Store Import-CSConfiguration -FileName "C:UsersAdministratorDesktopedgeconfig.zip" -Verbose -LocalStore > Enable local replica service Enable-CSReplica -Verbose -Confirm:$false -Report "C:UsersAdministratorAppData LocalTemp1Enable-CSReplica-[2011_02_10][13_31_34].html" Creating new log file "C:UsersAdministratorAppDataLocalTemp1 Enable-CSReplica-7e2392cc-88f1-4d84-8c57-5609be7a744b.xml". Enable replica service for the Lync Server computer. Creating new log file "C:UsersAdministratorAppDataLocalTemp1 Enable-CSReplica-[2011_02_10][13_31_34].html". "Enable-CSReplica" processing has completed successfully. Detailed results can be found at "C:UsersAdministratorAppDataLocalTemp1 Enable-CSReplica-[2011_02_10][13_31_34].html".

Из лога видно, что в процессе устанавливаются компоненты SQL Express и основные компоненты Lync и импортируются настройки из скопированного файла. По завершении выбираем Setup or Remove Lync Components. Лог установки будет примерно следующий:

Checking prerequisite SupportedOS...prerequisite satisfied. Checking prerequisite SupportedOSNoDC...prerequisite satisfied. Checking prerequisite NoUnsupportedSqlRtcLocal...prerequisite satisfied. Checking prerequisite WMIEnabled...prerequisite satisfied. Checking prerequisite NoOtherVersionInstalled...prerequisite satisfied. Checking prerequisite PowerShell2...prerequisite satisfied. Checking prerequisite SqlExpressRtcLocal...prerequisite satisfied. Checking prerequisite VCredist...prerequisite satisfied. Checking prerequisite SqlNativeClient...prerequisite satisfied. Checking prerequisite SqlBackcompat...prerequisite satisfied. Checking prerequisite UcmaRedist...prerequisite satisfied. Installing Server.msi(Feature_Server_Edge)...success No databases discovered, skipping Install-CsDatabase... Enabling new roles... Executing PowerShell command: Enable-CSComputer -Confirm:$false -Verbose -Report "C:UsersAdministratorAppDataLocalTemp1 Enable-CSComputer-[2011_02_10][13_54_51].html"

Как видно, доставляются дополнительные компоненты сервера Lync.

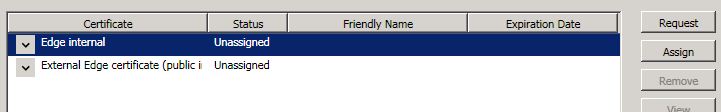

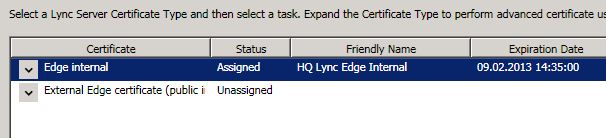

По завершении процесса необходимо сконфигурировать и установить сертификаты для внутреннего и внешнего сетевых интерфейсов. В начале у нас ни одному интерфейсу не назначего сертификатов. Запускаем формирование файла запроса сертификата (кнопка Request).

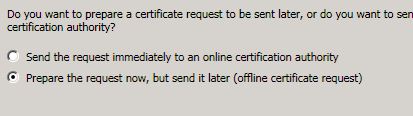

Если корпоративный CA доступен из dmz – то можно использовать первый пункт, иначе придётся использовать второй – генерировать запрос и вручную через веб-интерфейс CA получать сертификаты.

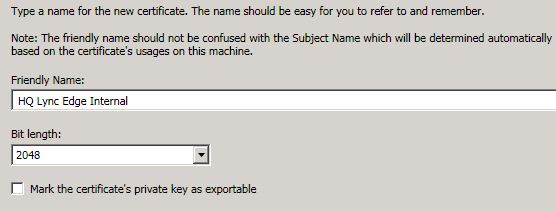

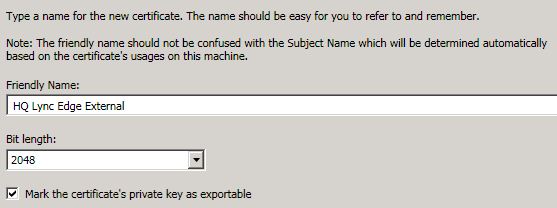

Указываем имя сертификата

Галку о том, что сертификат должен быть экспортируемым не ставим. По полученному запросу получаем на корпоративном CA сертификат. Импортируем его через Certificate Wizard и назначаем внутреннему интерфейсу.

Аналогично запрашиваем сертификат для внешнего интерфейса, галку о том, что сертификат должен быть экспортируемым нужно поставить.

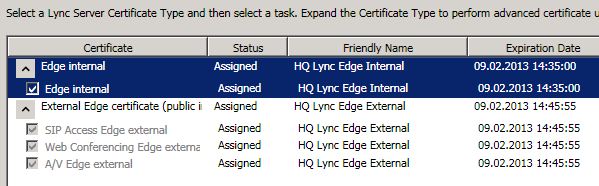

По полученному запросу получаем на корпоративном CA сертификат. Импортируем его через Certificate Wizard и назначаем внешнему интерфейсу. В итоге Certificate Wizard будет выглядеть следуюшим образом:

Завершаем установку запуском сервисов Edge-сервера. Если всё вышеописанное было проделано без ошибок, то они запустятся.